Le cloisonnement.

Le cloisonnement réseau permet la segmentation en zone distinctes d’un seul réseau pour en renforcer la sécurité et la gestion.

De la même façon que les couloirs et les portes d’un bâtiment permettent de restreindre les accès des occupants ou leur fournir de l’intimité, les VLANS et Firewalls permettent de contrôler finement qui à accès à quelle ressource dans un réseau. Cette pratique prend en importance avec l’évolution de la complexité du réseau, et pouvoir l’appliquer de façon systématique est un grand avantage; Entre alors Proxmox Firewall !

Contrôler les accès à des adresses ou réseaux spécifiques sur l’ensemble de ses machines, à distance et de façon centralisée est un pouvoir que Proxmox vous confère.

Pour ce faire, il agira sur trois parties distinctes :

En somme, un contrôle très fin des accès aux ressources virtualisées est possible, et ait facilité par l’intégration d’alias et de groupes de sécurité pour d’autant plus en faciliter la gestion, de sets d’IP pour de la gestion de masse, de Logs personnalisés, et même de macros permettants d’enclencher des actions spécifiques si les conditions sont réunies.

Les réseaux logiques.

Un réseau virtuel est essentiellement une représentation logique d’un réseau physique construit en utilisant des technologies de virtualisation pour regrouper des ressources réseau dispersées géographiquement ou logiquement. Voyez Vnet de Azure, NSX de VmWare, ou mieux; Software-Defined Network (SDN) de Proxmox.

Pourquoi devrais-je m’y intéresser ?

Plus flexible et simple d’application que les réseaux physiques traditionnels, les réseaux virtuels permettent d’étendre ou de remanier vos infrastructures virtualisées sans avoir à reconfigurer de commutateurs ou à réorganiser les VLAN existants.

Les VLAN fonctionnent en layer 2 et segmentent logiquement un seul réseau physique en plusieurs domaines de diffusion isolés.

Les VNET fonctionnent à un niveau supérieur, et permettent de créer des environnements de réseau virtuel au sein d’un hyperviseur ou d’un environnement cloud, permettant la segmentation et la gestion du trafic réseau entre les machines virtuelles (VM) ou les conteneurs, et entre différents réseaux physiques.

Proxmox ; un contrôle affiné.

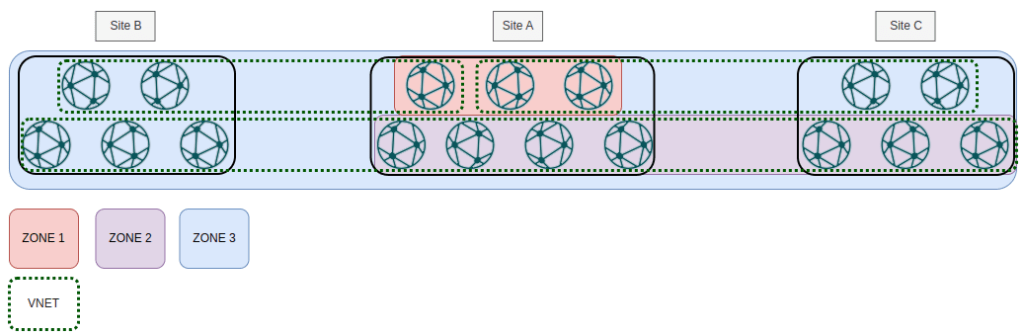

L’un des ( nombreux… ) avantages de Proxmox est la finesse qu’il apporte à la gestion des réseaux virtuels en zone. Une zone est une zone réseau virtuellement définie, Un VNet est un réseau virtuel qui appartient à une zone et un sous-réseau est une plage d’adresses IP à l’intérieur d’un VNet. Cela permet l’application de configurations particulières ou fonctionnalités en masse selon la , ou les zone(s) dans laquel(s) le réseau se trouve.

En somme, les zones agissent comme des conteneurs pour de multiples VNets. Si vous utilisez des Vlan pour les VNets, vous trouverez la création de zones particulièrement utile car elles vous permettent de définir les autorisations d’accès des utilisateurs aux ressources de la zone et de gérer les autorisations dans l’ensemble de la zone sans avoir à le faire individuellement, par exemple distribuer des accès différents à plusieurs VMs d’un même Vlan, sans avoir à gérer les flux individuels ou repenser vos règles de pare-feu.

Ici, des réseaux séparés géographiquement sont réunis et liés par des Vnets. La force de Proxmox est de proposer une granularité dans la gestion de ces Vnets grâce aux zones, dans cet exemple, une gestion de la zone 1 permettrait d’affecter et de configurer 2 Vnets sur 2 sites différents, en 1 seule opération distante.

Mieux encore, vous pourrez accorder ou révoquer à l’ensemble de notre parc , de façon récursive, en jouant sur la zone 3, puis placer une exception pour les réseaux appartenant à la zone 2, tout cela en un nombre minime d’opération et de configuration, et en totale indépendance de la situation géographique de ces réseaux.

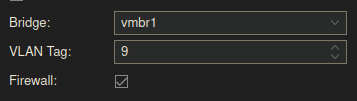

Vlan-Ception

Les Vlans Q-in-Q ajoutent une couche avancée de mise en réseau en encapsulant les trames Ethernet dans les trames Ethernet. Cette approche permet de créer des Vlans distincts au sein d’un tag Vlan global, des Vlans dans des Vlans, pour gérer des configurations réseau complexes.

Cette fonctionnalité permet la manipulation des trames Ethernet, la définition de priorités et l’imbrication des balises VLAN les unes dans les autres pour vous permettre de définir une hiérarchie personnalisée et adaptée à la complexité de votre parc virtualisé.

Et ça ne s’arrête pas la !

Proxmox, en constante évolution et fourni par la communauté ( Merci l’open-source ) introduira deux fonctionnalités notables dans de prochaines MàJ; La gestion des adresses IP (IPAM) et du DHCP, ainsi que l’ajout d’EVPN-VXLAN pour compléter les fonctionnalités existantes. Ces caractéristiques offrent des protocoles de tunneling et des fonctionnalités de routage avancés pour assurer l’évolutivité et l’efficacité du réseau.

Si la solution SDN de Proxmox vous intéresse, PCI se fera un plaisir de vous faire profiter de ses expertises Proxmox et Open-source pour apporter réponses à vos questions, contactez nous.